1. Тизер — https://youtu.be/kk3_ut9yHEQ

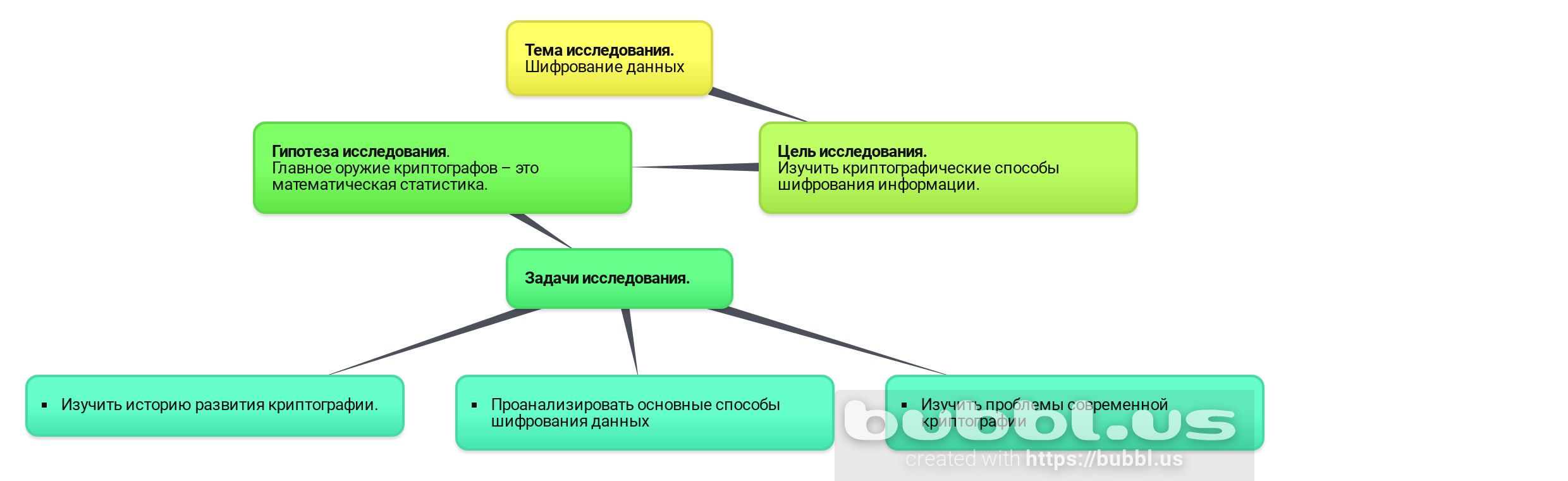

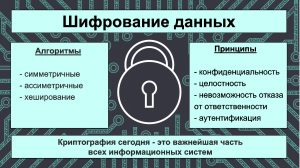

2. Цель исследования.

Изучить криптографические способы шифрования информации.

3. Гипотеза исследования.

Главное оружие криптографов – это математическая статистика.

4. Задачи исследования.

- Изучить историю развития криптографии.

- Проанализировать основные способы шифрования данных

- Изучить проблемы современной криптографии

5. Методы исследования.

- Теоретические: изучение учебно-методической литературы и других научных источников по проблеме исследования.

- Эмпирические: опрос среди людей от 18-60 лет, анализ и обобщение полученной информации по цели исследования.

6. План исследования.

7. Историческая хронология событий.

https://time.graphics/line/751470

8. Исследование.

/https://prezi.com/view/SDFiTX1g2jrF5jfaH6oD/

9. Интересные факты.

- Код Энигма Код Энигма, который был очень сложным шифром, использовался немцами во время Второй Мировой войны. Для этого использовали машину Энигма, которая очень похожа на пишущую машинку, при нажатии на определенную букву на экране загоралась буква шифра. Машина имела несколько колес, которые были связаны с буквами проводами, для определения, какая буква шифра будет высвечиваться. Все машины Энигма были идентичны, и начальная конфигурация колес была ключом к шифрованию сообщений. Чтобы усложнить процесс, колесо должно было вращаться после того, как определённое количество букв было напечатано. Немецкое командование каждый день выдавало списки начальной конфигурации колес для использования в шифровании, так что все немецкие командиры использовали одну и ту же конфигурацию, и могли расшифровать сообщения друг друга. Даже когда союзники заполучили копию машины, они все равно не могли расшифровать сообщения, поскольку машина выдавала сотню триллионов возможных начальных конфигураций колес. Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

-

Шифр Цезаря (сдвижной), называется так потому, что он использовался Юлием Цезарем. Шифр состоит на самом деле из 33 различных шифров (количество шифров меняется в зависимости от алфавита используемого языка), по одной на каждую букву алфавита. «ROT1» является лишь одним из этих шифров. Человек должен был знать, какой шифр Цезаря использовать для того, чтобы расшифровать сообщение. Если используется шифр Ё, то, А становится Ё, Б становится Ж, В становится З, и так далее по алфавиту. Если используется шифр Ю, то, А становится Ю, Б становится Я, В становится, А, и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надежную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займет относительно небольшое время.

- В январе 2012 года на анонимном форуме 4chan появился загадочный пост. В нём некая таинственная организация объявила, что ищет умных людей, предложила найти зашифрованное в тексте послание и решить головоломку.Позднее такие же загадки появлялись в Twitter и Imgur. Посты всегда выглядели одинаково — картинки с белым текстом на чёрном фоне. Изображения содержали логотип с цикадой и подпись «3301». Из‑за этого таинственное сообщество получило название «Цикада 3301».Чтобы разгадать головоломки, которые публиковала организация, требовались незаурядная логика, навыки программирования, немалая эрудированность и умение искать информацию. Создать сервер, собрать программу из исходного кода, обнаружить отсылку на древнюю или редкую книгу — это лишь отдельные задачи, которые предлагало сообщество.Различные теории гласят, что за «Цикадой» могут стоять ЦРУ, ФБР, АНБ, органы британской разведки, крупные международные корпорации, цифровые пираты, хакеры, преступники или какое‑то тайное сообщество. Кто это на самом деле, неизвестно до сих пор

10. Выводы.

Список использованной литературы:

- Герасименко В.А. Защита информации в автоматизированных системах обработки данныхкн. 1.-М.: Энергоатомиздат. -1994.-400с.

- Вербицкий О.В.Вступление к криптологии.- Львов.: Издательство науково-техничной литературы.-1998.-300с.

- Диффи У. Первые десять лет криптографии с открытым ключом //ТИИЭР, т. 76(1988)б Т5б с. 54-74.

- Герасименко В.А., Скворцов А.А., Харитонов И.Е. Новые направления применения криптографических методов защиты информации.- М.: Радио и связь.-1989.-360с.

- Галатенко В.А. Информационная безопасность. –М.: Финансы и статистика, 1997. –158 с.